Les failles de sécurité et les vulnérabilités logicielles sont devenues monnaie courante dans un paysage numérique de plus en plus complexe. Face à cette croissance exponentielle des vulnérabilités, il est essentiel d’adopter un langage commun pour les identifier et les traiter efficacement. C’est précisément le rôle des CVE (Common Vulnerabilities and Exposures), une norme aujourd’hui incontournable dans le domaine de la cybersécurité.

À la fin des années 1990, le monde numérique est confronté à une véritable explosion technologique. Chaque éditeur, chaque fournisseur informatique possède ses propres méthodes d’identification et de description des vulnérabilités. Cette fragmentation rend particulièrement complexe la tâche des administrateurs systèmes et des équipes de sécurité. Reconnaissant la nécessité urgente d’une solution standardisée, le MITRE Corporation, une organisation américaine de recherche et de développement soutenue par le gouvernement fédéral, lance en 1999 le projet CVE. L’objectif est clair : créer un référentiel unique et ouvert permettant d’identifier, de nommer et de décrire de manière uniforme toutes les vulnérabilités connues.

Au fil des années, ce standard a été largement adopté par les acteurs de la cybersécurité, les éditeurs de logiciels, les fabricants d’équipements, mais aussi les gouvernements et les institutions internationales. La reconnaissance du système CVE s’est aussi accompagnée d’un renforcement de sa gouvernance, avec l’élargissement du rôle des CNA (CVE Numbering Authorities), qui participent aujourd’hui activement à la collecte et à la publication des vulnérabilités.

Le processus d’attribution d’une CVE repose sur une collaboration rigoureuse et structurée entre plusieurs acteurs majeurs. À la tête de ce processus se trouve MITRE, qui coordonne les attributions. Toutefois, le système repose aussi sur d’autres acteurs essentiels : le NVD (National Vulnerability Database), hébergé par le NIST (National Institute of Standards and Technology), joue un rôle crucial dans l’enrichissement et l’analyse des vulnérabilités, tandis que les CNA, qui peuvent être des entreprises, des organismes de recherche ou des agences gouvernementales, sont habilitées à identifier et attribuer elles-mêmes les CVE.

Chaque vulnérabilité suit un cycle précis : lorsqu’une faille est signalée par un chercheur, une entreprise ou une organisation de sécurité, elle est examinée pour vérifier sa validité et sa gravité. Une fois validée, une référence CVE lui est attribuée, accompagnée d’une description claire, facilitant ainsi la diffusion rapide et universelle de l’information auprès des utilisateurs et des professionnels concernés.

Les CVE sont aujourd’hui au cœur des stratégies opérationnelles des entreprises en cybersécurité. Elles constituent une base essentielle pour la veille technologique, permettant d’identifier les menaces émergentes et de mesurer rapidement leur potentiel impact. Grâce à ces informations centralisées, les équipes informatiques peuvent mettre en œuvre des politiques efficaces de gestion des vulnérabilités : application de correctifs (patch management), audits réguliers, mise en conformité réglementaire, et préparation aux éventuelles attaques.

Certaines entreprises vont plus loin en intégrant ces données dans leurs outils de gestion des actifs ou de supervision. Il devient alors possible de croiser en temps réel les CVE connues avec les logiciels installés dans le système d’information. Cette corrélation automatisée permet une réaction plus rapide et plus ciblée en cas d’alerte. Des solutions de type SIEM (Security Information and Event Management) ou de gestion des vulnérabilités comme Tenable, Rapid7 ou Qualys exploitent directement les références CVE pour produire des tableaux de bord, des alertes, ou des rapports de risque exploitables par les décideurs.

Plusieurs cas récents illustrent parfaitement l’importance des CVE dans le contexte actuel. La vulnérabilité Log4Shell (CVE-2021-44228), découverte fin 2021, a déclenché une mobilisation mondiale sans précédent en raison de sa gravité et de sa facilité d’exploitation. De même, en 2023, la vulnérabilité MOVEit Transfer (CVE-2023-34362) a impacté directement et brutalement des centaines d’organisations à travers le monde, rappelant la criticité d’une réponse rapide basée sur une identification claire et fiable des vulnérabilités.

Parmi d’autres exemples, on peut citer Heartbleed (CVE-2014-0160), qui avait exposé des millions de systèmes utilisant OpenSSL, ou encore EternalBlue (CVE-2017-0144), exploité notamment par le ransomware WannaCry. Ces cas ont en commun d’avoir catalysé une prise de conscience massive sur la nécessité de réagir vite, mais aussi d’anticiper.

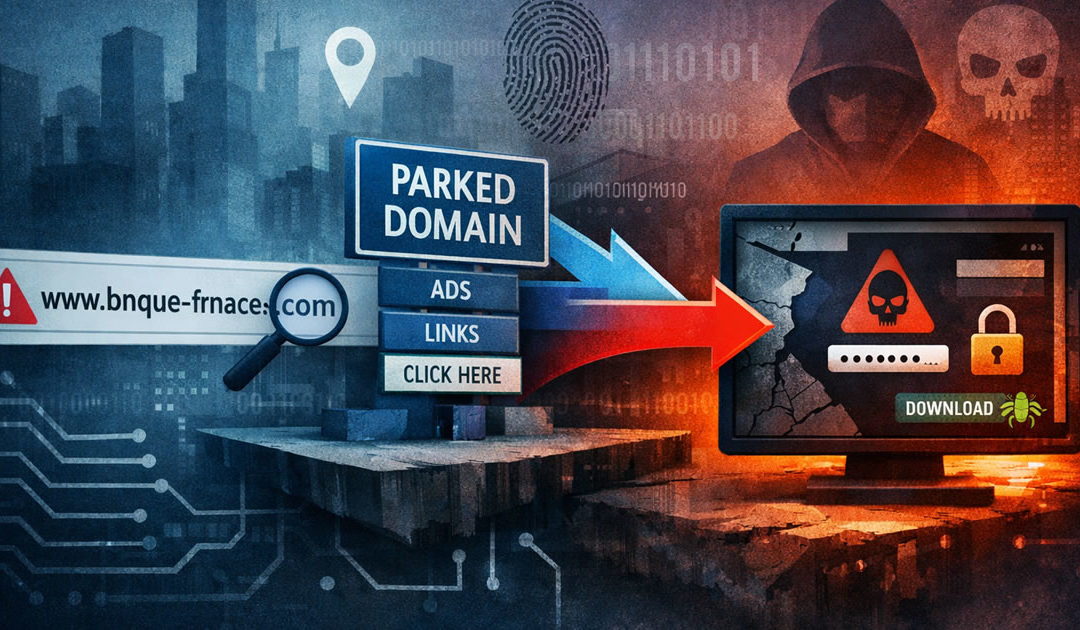

Cependant, malgré ses succès, le modèle CVE n’est pas exempt de critiques. L’attribution des références peut parfois être lente, entraînant des retards critiques dans la réponse aux vulnérabilités. De plus, certaines failles échappent encore à la vigilance du système, ou sont sous-évaluées dans leur impact réel, notamment quand elles concernent des logiciels ou systèmes moins répandus. Cette fragmentation persiste également en raison de l’existence de multiples bases complémentaires et outils propriétaires qui compliquent parfois la tâche des équipes chargées de la sécurité.

Par ailleurs, certains chercheurs ou experts de la communauté reprochent au modèle CVE une certaine lourdeur administrative, notamment dans le cas de vulnérabilités dites « 0-day » qui, faute de publication rapide, peuvent rester actives et non documentées pendant plusieurs semaines. Il en résulte une tension permanente entre la volonté de transparence, le besoin de coordination, et les exigences de réactivité.

Ainsi, bien que les CVE soient un outil indispensable, il est crucial pour les entreprises d’adopter une approche globale en matière de cybersécurité. Une veille automatisée, l’intégration de solutions de Threat Intelligence ou encore le recours à des programmes de Bug Bounty sont autant de pratiques complémentaires qui permettent de renforcer et d’affiner la détection et la gestion des vulnérabilités, garantissant ainsi une protection plus robuste contre les menaces toujours plus sophistiquées.

En somme, les CVE incarnent une forme de langage commun qui, bien qu’imparfait, reste un pilier fondamental de la coopération internationale en matière de cybersécurité. Leur bonne exploitation, combinée à une stratégie adaptative et anticipative, constitue l’un des meilleurs remparts contre l’exploitation massive des failles et la compromission des systèmes d’information.