Les attaques informatiques se diversifient, se transforment, et s’adaptent. Cette dynamique n’est pas nouvelle, mais elle s’intensifie. Chaque année, de nouvelles méthodes apparaissent ou réémergent sous des formes renouvelées, plus subtiles, plus discrètes, souvent plus ciblées. Ce que l’on croyait connaître finit par muter, obligeant les professionnels à réévaluer sans cesse leurs schémas de défense.

Des techniques classiques toujours redoutables

Certaines attaques historiques conservent une efficacité redoutable. Le phishing, par exemple, reste la porte d’entrée privilégiée des attaquants, en misant sur la crédulité ou l’inattention des utilisateurs. Il s’est diversifié avec le spearphishing, bien plus ciblé, souvent enrichi d’ingénierie sociale ou de contexte professionnel.

Le Man-In-The-Middle (MITM) reste également d’actualité, notamment via l’interception des communications non chiffrées ou la compromission de réseaux Wi-Fi publics. Le malware, dans ses formes classiques, continue d’alimenter les vecteurs de compromission, notamment dans les environnements moins protégés ou les appareils personnels connectés aux réseaux d’entreprise.

La montée en puissance des attaques distribuées

L’évolution ne se limite pas à la sophistication technique : elle inclut la coordination massive. Les attaques par déni de service distribué (DDoS), par exemple, mobilisent désormais des botnets entiers, souvent construits à partir d’objets connectés ou de postes utilisateurs compromis. Cette approche permet de saturer des services essentiels, parfois dans le cadre de campagnes de pression ou de diversion.

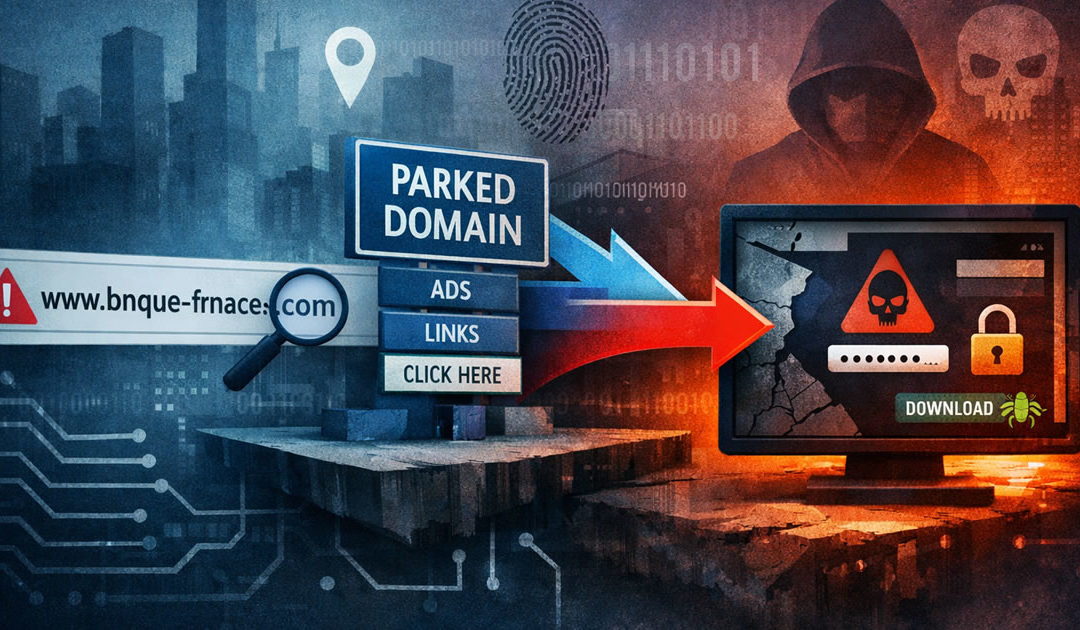

Les botnets, eux-mêmes, évoluent : leur résilience augmente, tout comme leur discrétion. Le déploiement de ces réseaux de machines zombifiées est facilité par des attaques initiales de type drive-by, où le simple fait de visiter un site vulnérable peut injecter un code malveillant.

L’intérieur comme vecteur d’exposition, aussi

Un des enseignements récents est que la menace ne vient pas uniquement de l’extérieur. Les insiders — collaborateurs mécontents, négligents ou malveillants — sont de plus en plus impliqués dans les incidents de sécurité. Les fuites de données massives ne résultent pas toujours d’un piratage complexe, mais d’un accès non révoqué ou d’un partage excessif de droits. À cela s’ajoute la problématique croissante des violations de données liées à des failles d’organisation ou à des configurations erronées.

La couche applicative sous pression

Les attaquants ciblent désormais la logique applicative avec des techniques comme l’injection SQL ou le Cross-Site Scripting (XSS). Ces méthodes permettent de détourner le comportement normal d’un site pour accéder à des données, exécuter du code ou compromettre d’autres utilisateurs. Ces attaques sont facilitées par des chaînes de développement logiciel rapides où la sécurité n’est pas toujours intégrée dès la conception.

Les attaques par mot de passe, bien qu’anciennes, gagnent en efficacité grâce à des dictionnaires enrichis, des fuites massives de données en ligne et une automatisation toujours plus puissante.

Vers une exploitation silencieuse des ressources

Une autre tendance forte est celle de l’invisibilité. Les attaques de type cryptojacking, qui détournent la puissance des machines à des fins de minage de cryptomonnaies, ont explosé. Moins visibles que les ransomwares, elles visent la rentabilité dans la durée.

Les attaques de type eavesdropping, qui interceptent le trafic réseau pour en extraire des données sensibles, ou les crypto mining malware, qui s’installent discrètement pour exploiter les ressources des utilisateurs, s’inscrivent dans cette même logique de compromission à faible bruit.

Des attaques mieux pensées, mieux outillées

Ce qui distingue les menaces actuelles, c’est leur caractère stratégique : les campagnes sont conçues comme des opérations de longue durée, souvent modulaire et adaptative. La frontière entre l’outil d’espionnage, la tentative de fraude et la préparation d’un sabotage s’estompe.

L’usage combiné de vecteurs — par exemple une attaque de phishing servant à injecter un spyware qui intégrera un botnet — devient fréquent. Le cybercrime industriel emprunte les méthodes du renseignement : persistance, discrétion, efficacité.

Gouvernance et anticipation, piliers de la résilience

Face à ces menaces hybrides, les entreprises doivent dépasser le réflexe de la protection périmétrique. Le paradigme dominant est désormais celui de la cybersécurité par la résilience. Cela implique une connaissance fine de ses actifs numériques, une cartographie dynamique des risques, et la capacité à détecter et répondre aux incidents en temps réel.

Les audits réguliers, la sensibilisation du personnel, le partage d’informations entre acteurs deviennent aussi importants que les technologies déployées. Une veille constante est indispensable pour comprendre l’évolution des modes opératoires et adapter sa défense.

Lire les tendances pour mieux s’adapter : la veille informationnelle

Les différentes typologies d’attaques recensées aujourd’hui ne sont pas seulement un inventaire. Elles reflètent les tendances dominantes : invisibilité, distribution, exploitation interne, sophistication des vecteurs, automatisation. Les menaces évoluent plus vite que les protocoles de défense statiques.

Ce constat appelle les professionnels à repenser la sécurité comme un processus vivant, transversal, fondé sur l’anticipation, la collaboration et l’adaptabilité. Car dans un monde numérique interconnecté, la menace est moins un événement qu’un écosystème : actif, opportuniste, toujours prêt à se réinventer.