Dans les centres de supervision de sécurité, toutes les alertes ne se valent pas. Certaines signalent une intrusion réelle, un mouvement latéral dans le réseau ou une tentative de chiffrement malveillant. D’autres, en revanche, ne correspondent à rien d’autre qu’à une activité normale interprétée à tort comme suspecte. C’est ce que l’on appelle les faux positifs, une réalité que connaissent bien les analystes de sécurité. Contrairement aux faux négatifs, invisibles et dangereux, les faux positifs ne compromettent pas directement la sécurité. Mais ils peuvent affaiblir toute une chaîne de défense en surchargeant les équipes, en brouillant la lisibilité des incidents et en sapant la confiance dans les dispositifs de détection.

« Un faux positif n’est pas une menace, mais il peut fragiliser la défense en épuisant ceux qui la portent. »

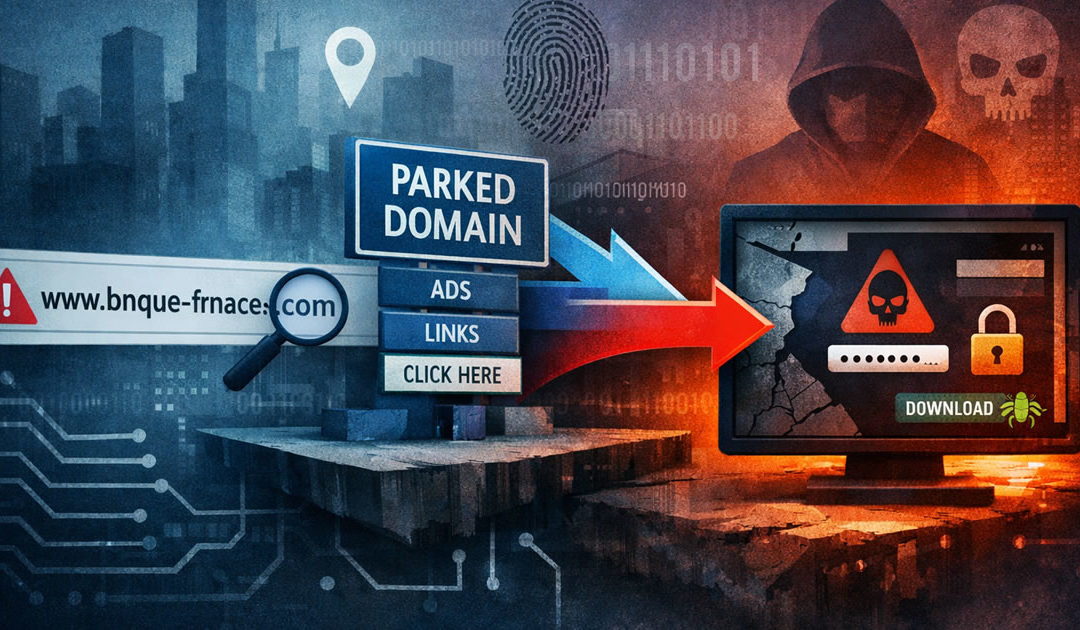

Le faux positif est d’abord une conséquence technique. Les systèmes de détection s’appuient sur des règles, des signatures ou des modèles de comportement. Dès qu’ils rencontrent une correspondance, ils génèrent une alerte. Mais une règle trop générique, un jeu de données mal contextualisé ou une signature trop proche d’un flux légitime peut déclencher une alerte injustifiée. Un antivirus qui bloque un fichier sain, un IDS qui identifie à tort une attaque dans un flux normal, ou un SIEM qui corrèle deux événements indépendants en un scénario fictif sont des exemples classiques. Le problème ne vient pas d’un défaut d’outil mais d’un décalage entre la règle et la réalité du système supervisé.

Cette réalité est aggravée par un environnement mouvant. Les systèmes d’information évoluent sans cesse : déploiement d’une nouvelle application, mise à jour logicielle, migration vers le cloud. Chaque changement modifie le contexte des règles de détection. Ce qui était pertinent hier peut devenir obsolète demain. À cela s’ajoute la qualité des données collectées : journaux bruités, capteurs mal positionnés, événements non normalisés. Plus le bruit est important, plus le risque de faux positifs augmente.

Les causes organisationnelles ne sont pas moins décisives. Un projet de supervision ne se limite pas à l’achat d’outils : il suppose la mise en place d’un cycle de vie pour les règles de détection. Sans revue régulière, celles-ci vieillissent mal et génèrent de plus en plus d’alertes inutiles. Le manque de gouvernance accentue le phénomène : une supervision laissée en roue libre devient vite un générateur d’alertes qui saturent les analystes sans leur apporter d’informations exploitables.

« La véritable menace du faux positif est humaine : la fatigue des alertes qui use les analystes et affaiblit leur vigilance. »

Les conséquences humaines sont considérables. Dans un centre de supervision, la répétition de faux positifs entraîne une « fatigue des alertes ». L’analyste, confronté à une avalanche de signaux trompeurs, perd progressivement sa vigilance. La vérification devient mécanique, routinière, et les vrais signaux risquent de passer inaperçus. Cette fatigue se traduit aussi par une démotivation, une perte de sens et parfois une fuite des talents vers des postes jugés plus gratifiants. Le métier d’analyste est exigeant : il demande curiosité, rigueur et sang-froid. S’il se résume à trier des alertes inutiles, il perd son attractivité.

À cette fatigue s’ajoutent des biais cognitifs. Le biais de confirmation pousse à conclure trop vite qu’une alerte est bénigne, parce que les dix précédentes l’étaient. Le biais de normalité conduit à banaliser des signaux faibles répétés. L’excès de confiance incite à penser que l’on connaît déjà le cas et à négliger une vérification approfondie. Ces biais ne sont pas propres à la cybersécurité, mais ils trouvent un terrain fertile dans la gestion quotidienne des alertes.

L’impact ne se limite pas aux analystes. Au niveau managérial, un SOC noyé sous les faux positifs voit sa crédibilité s’éroder. La gouvernance peine à justifier des budgets face à des dispositifs perçus comme inefficaces. Or, la supervision de sécurité est coûteuse : elle mobilise des ressources humaines rares et des solutions techniques sophistiquées. Si la valeur ajoutée n’apparaît pas clairement, l’investissement peut être remis en question.

Cette situation pose aussi un risque stratégique. Un trop grand nombre de faux positifs augmente la probabilité de manquer un incident critique. Une attaque sophistiquée, noyée dans la masse, peut progresser sans être détectée à temps. C’est le paradoxe : plus le système génère d’alertes, moins il est efficace. L’enjeu n’est donc pas seulement de réduire le bruit pour améliorer le confort des analystes, mais de garantir la capacité réelle à identifier les menaces.

Les causes étant multiples, les solutions doivent l’être tout autant. Sur le plan technique, il est possible d’affiner les règles de détection, d’ajuster leur sensibilité et de mettre en place des mécanismes de filtrage ou de whitelisting. La normalisation et l’enrichissement des données sont essentiels : une alerte géolocalisée ou corrélée à une autre source de logs est plus facile à interpréter. L’utilisation d’outils d’Endpoint Detection and Response (EDR) ou d’Extended Detection and Response (XDR) permet aussi de contextualiser les événements, réduisant ainsi les faux positifs.

Mais la technique ne suffit pas. Une supervision efficace repose sur des processus organisationnels solides. La gestion du cycle de vie des règles doit être rigoureuse, avec des mises à jour régulières, des tests et des décommissionnements si nécessaire. La capitalisation des cas passés est tout aussi importante : disposer d’une base de connaissance alimentée par les expériences précédentes aide les analystes à qualifier plus rapidement les alertes. Le partage de retours d’expérience entre équipes, voire entre organisations, est également un levier puissant.

Enfin, il faut prendre en compte la dimension humaine. La prévention de la fatigue passe par une rotation des tâches, un soutien managérial attentif et la reconnaissance des réussites. Un analyste qui parvient à détecter un incident critique malgré le bruit doit voir son succès valorisé. La formation continue joue aussi un rôle : comprendre les biais cognitifs, apprendre à les reconnaître et à les contrer permet de maintenir une vigilance de qualité.

« La maturité d’un SOC ne se mesure pas au volume d’alertes, mais à sa capacité à en produire de pertinentes et exploitables. »

Tout l’enjeu consiste à trouver un équilibre. Trop d’alertes tue l’alerte, mais viser une détection parfaite est illusoire. Le réalisme impose d’accepter une part incompressible de faux positifs, tout en travaillant à leur réduction continue. La maturité d’un centre de supervision se mesure moins à la quantité d’alertes générées qu’à sa capacité à en produire de pertinentes, utiles et exploitables.

La question des faux positifs révèle une vérité fondamentale de la cybersécurité : la technique ne protège pas seule. Ce sont les hommes et les femmes qui, en interprétant les signaux, en ajustant les règles et en arbitrant les réponses, donnent sa valeur à la supervision. Un système de détection n’est jamais qu’un outil. Sa performance dépend de la façon dont il est intégré, piloté et utilisé au quotidien.

En définitive, le faux positif n’est pas seulement un bruit à éliminer. C’est un indicateur de la maturité d’une organisation, un révélateur de ses choix techniques, de ses pratiques organisationnelles et de sa culture de cybersécurité. L’enjeu n’est pas de les faire disparaître totalement, mais d’apprendre à les maîtriser, à les interpréter et à les réduire sans relâcher l’effort de vigilance. Car dans la lutte contre les cybermenaces, ce qui compte n’est pas le nombre d’alertes, mais la capacité à distinguer, au milieu du bruit, la menace réelle qui se cache.