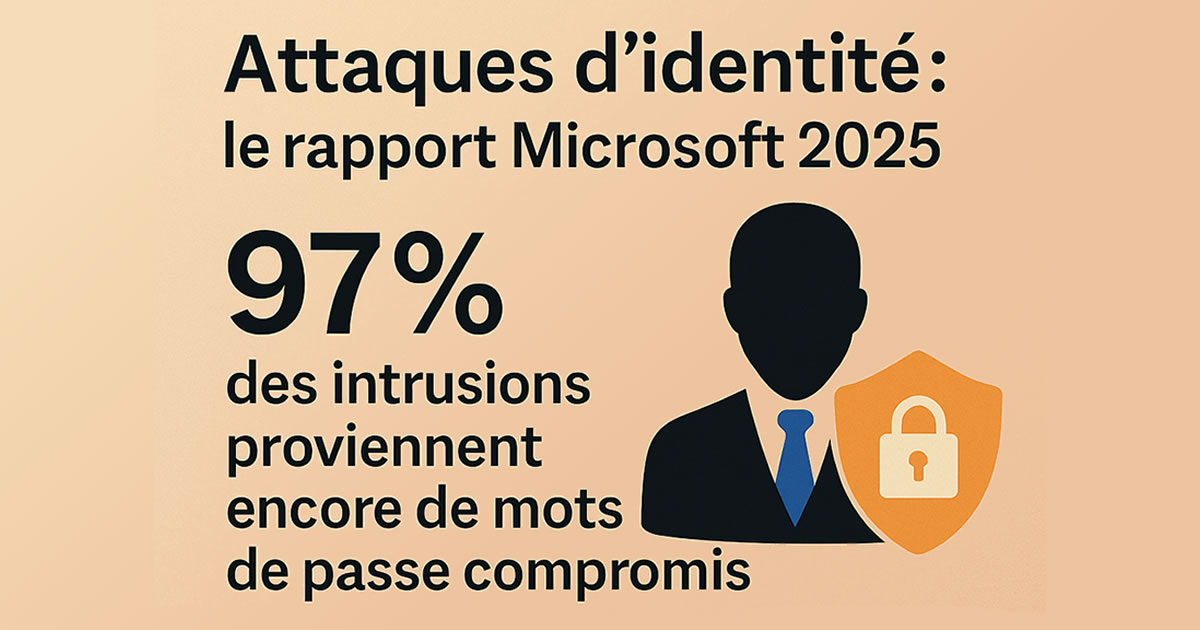

L’identité numérique est devenue la clef de voûte de la cybersécurité moderne — et, paradoxalement, sa faille la plus exposée. Dans son rapport Digital Defense 2025, Microsoft observe une hausse de 32 % des attaques d’identité sur un an, principalement dues à l’usage de mots de passe volés. Le chiffre, déjà préoccupant, masque une réalité encore plus alarmante : 97 % des intrusions réussies découlent directement d’une compromission d’identifiants. Dans un écosystème où tout repose sur la vérification de l’identité, c’est désormais cette couche de confiance qui se fissure.

« L’attaque d’identité est devenue la première arme du cybercrime industriel. »

Les cybercriminels ne cherchent plus à contourner les systèmes, mais à s’y connecter. En récupérant des identifiants légitimes, ils accèdent aux environnements internes sans déclencher d’alerte, comme n’importe quel utilisateur autorisé. Les outils d’attaque ont, eux aussi, évolué : les infostealers se sont imposés comme la passerelle la plus efficace pour capter les données d’authentification et les cookies de session. Une fois collectés, ces éléments sont revendus sur le Dark Web, où un marché parallèle de l’identité numérique s’est formé. Un identifiant d’entreprise, surtout s’il ouvre l’accès à un domaine Microsoft 365 ou Azure, peut se négocier à prix d’or.

Cette économie souterraine repose sur une logique d’efficacité. Les infostealers sont intégrés dans des campagnes d’hameçonnage massives ou dissimulés dans des failles logicielles récemment exploitées. Le rapport cite notamment les vulnérabilités découvertes dans Cleo, Fortinet, BeyondTrust ou SimpleHelp, utilisées pour préparer des attaques en plusieurs temps : infiltration, vol d’identifiants, puis déploiement de ransomware. La phase de chiffrement n’est souvent que l’aboutissement d’une intrusion plus ancienne, dont la porte d’entrée était un mot de passe compromis.

« L’attaque n’arrive plus brutalement : elle s’installe, s’adapte et attend son moment. »

Cette évolution illustre l’industrialisation du cybercrime. Les ransomwares sont désormais des produits à la carte, distribués par des opérateurs spécialisés, pendant que d’autres groupes se concentrent sur la collecte de données d’identité. Les intrusions s’enchaînent en cascade : un infostealer installé sur un poste d’utilisateur, une session volée dans un navigateur, un jeton de connexion réutilisé, et la compromission devient systémique. Le schéma est connu, mais l’efficacité redoutable.

Le rapport met également en avant la résurgence des techniques d’ingénierie sociale. Les attaquants n’ont plus besoin d’exploiter des failles logicielles quand la faille humaine reste ouverte. Les campagnes de phishing ciblées sont conçues avec une précision croissante, parfois enrichies par l’IA générative pour rendre les messages crédibles jusque dans le ton et la mise en forme. L’objectif est simple : amener un employé à divulguer ses identifiants ou à approuver une connexion frauduleuse à un service interne. Dans de nombreuses attaques récentes, la réussite ne tenait qu’à un clic de validation dans une application d’authentification multifacteur.

« La compromission d’identité n’est plus un accident, c’est un modèle économique. »

Cette tendance se traduit dans les chiffres : selon Microsoft, les ransomwares représentent toujours près d’un cinquième des incidents de sécurité, mais ils ne sont plus le cœur du problème. Ils en sont la conséquence. L’enjeu central devient la maîtrise des identifiants et des accès, qu’il s’agisse de mots de passe, de cookies, de tokens ou de clés d’API. Dans les entreprises les mieux sécurisées, la compromission passe désormais par des mécanismes périphériques : outils de collaboration, services cloud, environnements de test. Autant de portes latérales qui contournent les défenses classiques.

Face à cette explosion, les réponses techniques existent : authentification forte, segmentation réseau, supervision comportementale. Mais leur efficacité reste limitée sans une évolution des pratiques. L’ANSSI comme la CISA le rappellent depuis plusieurs années : l’authentification multifactorielle réduit drastiquement les risques, mais elle ne protège pas d’un utilisateur trompé. Les campagnes de sensibilisation, la détection d’anomalies de connexion ou la corrélation d’événements anormaux deviennent essentielles.

Le rapport Digital Defense 2025 souligne aussi la persistance d’un retard culturel. Dans de nombreuses organisations, la gestion des identités reste un sujet secondaire, souvent confié à des services techniques sans lien direct avec la gouvernance. Pourtant, c’est cette gouvernance qui conditionne la résilience de l’ensemble du système d’information. La centralisation des accès, la rotation des secrets, la suppression des comptes inactifs et l’analyse continue des privilèges ne relèvent pas du confort administratif : elles sont devenues vitales.

« La cybersécurité ne protège plus des systèmes, elle protège des comportements. »

La multiplication des incidents récents prouve que l’identité numérique doit être traitée comme un actif critique. Les organisations les plus matures investissent désormais dans des solutions d’Identity Threat Detection & Response (ITDR), capables de détecter les anomalies d’accès, les doubles connexions ou les comportements suspects sur les comptes utilisateurs. Ces outils complètent la surveillance traditionnelle en se concentrant sur le facteur humain, là où se concentrent désormais les attaques.

Microsoft insiste également sur la nécessité d’une approche en couches : surveillance continue, limitation des privilèges, mise à jour rapide des correctifs, contrôle des fournisseurs tiers et des environnements partagés. Les infostealers se propagent souvent via des chaînes de dépendance logicielles ou des services externes mal sécurisés — une problématique qui rejoint celle, plus large, des attaques de la supply chain numérique.

L’autre enseignement majeur du rapport est que la sophistication technique n’est plus indispensable pour réussir une attaque. La disponibilité massive d’outils automatisés, de kits de phishing prêts à l’emploi et de bases d’identifiants volés abaisse considérablement la barrière d’entrée. Ce qui autrefois nécessitait des compétences avancées s’achète aujourd’hui comme un service. Cette commoditisation du cybercrime transforme la menace en un modèle économique structuré, capable de s’adapter aux défenses les plus modernes.

Les entreprises sont donc invitées à repenser leur modèle de défense autour de l’identité. Non plus comme un simple point de contrôle, mais comme un indicateur central de confiance. Identifier un utilisateur n’est plus suffisant : il faut comprendre ce qu’il fait, d’où il agit, et dans quel contexte. C’est la logique du Zero Trust, où chaque action est vérifiée en continu, indépendamment du réseau ou du terminal.

À travers ce rapport, Microsoft dresse un tableau lucide : les technologies progressent, mais la menace s’adapte plus vite. Les vulnérabilités changent de forme, sans jamais disparaître. L’authentification forte, la supervision des identifiants et la sensibilisation restent les trois piliers d’une défense efficace. Mais aucune mesure ne compensera un manque de culture cyber. Tant que les utilisateurs considéreront leurs identifiants comme une formalité, les attaquants y verront une opportunité.

Le Digital Defense Report 2025 rappelle finalement que la cybersécurité ne se joue plus sur les pare-feux, mais à la frontière de l’identité numérique. Protéger un mot de passe, c’est protéger une porte d’entrée sur l’entreprise tout entière. Dans un monde où la confiance se négocie en tokens, en cookies et en accès API, l’identité devient la monnaie la plus convoitée du cyberespace.

Le mot de passe est devenu le maillon faible d’un monde numérique qui repose encore sur la confiance.