Dans ce court article nous allons essayer d’évoquer non pas le piratage de l’entreprise de cybersécurité « FireEye » (bien que ça soit le point de départ), mais comment tirer des leçons de ce piratage de haute volée et tenter de trouver des solutions afin de protéger nos SI.

Tout d’abord posons le cadre de cette attaque exceptionnelle

– 8 décembre : FireEye communique sur son site web sur la découverte d’une attaque sur son réseau. Nous apprenons que pendant cette attaque les données sont exfiltrées depuis les serveurs de FireEye. L’attaque est qualifiée de « grave » et de « technologiquement très avancée » par les équipes de FireEye.

Nous apprenons également que des outils de pénétration de réseau informatique sont dans le lot des données exfiltrées.

– 10 décembre : nous apprenons un peu plus sur cette attaque et les yeux se tournent vers SolarWinds et la plateforme Orion.

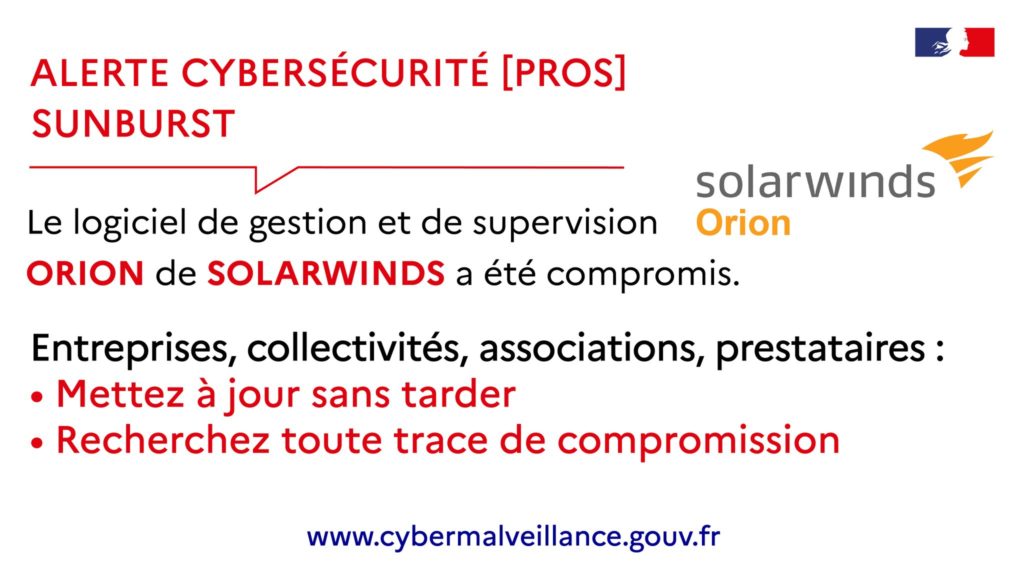

– 12 décembre : SolarWinds communique sur le mode opératoire des attaquants et explique que la dernière mise à jour de la plateforme Orion est compromise et comporte une backdoor installée par les pirates.

-15 décembre : l’affaire prend une tournure de compromission majeure et de sécurité nationale aux USA. La liste des entreprises et de services d’état américain s’allonge et nous découvrons que plusieurs mises à jour de SolarWinds comportent une backdoor, notamment les mises à jour de mars à juin 2020.

(d’après les dernières nouvelles et investigations de « ReversingLabs » nous apprenons que les mises à jour de la plateforme Orion pourrais être compromises depuis octobre 2019)

Nous sommes donc dans un cas de figure suivant : les attaquants ciblent plusieurs départements d’état américain et plusieurs entreprises majeures du marché IT et notamment l’entreprise de sécurité informatique FireEye. Les cibles ne sont pas directement attaquées, mais ils attaquent une entreprise tierce dont les cibles utilisent les services.

La mise à jour est modifiée directement sur les serveurs de SolarWinds avant le déploiement de cette dernière, elle est ensuite proposée en téléchargement. Les équipes informatiques installent la mise à jour compromise, donnant ainsi un accès aux pirates.

Niveau technique de l’attaque.

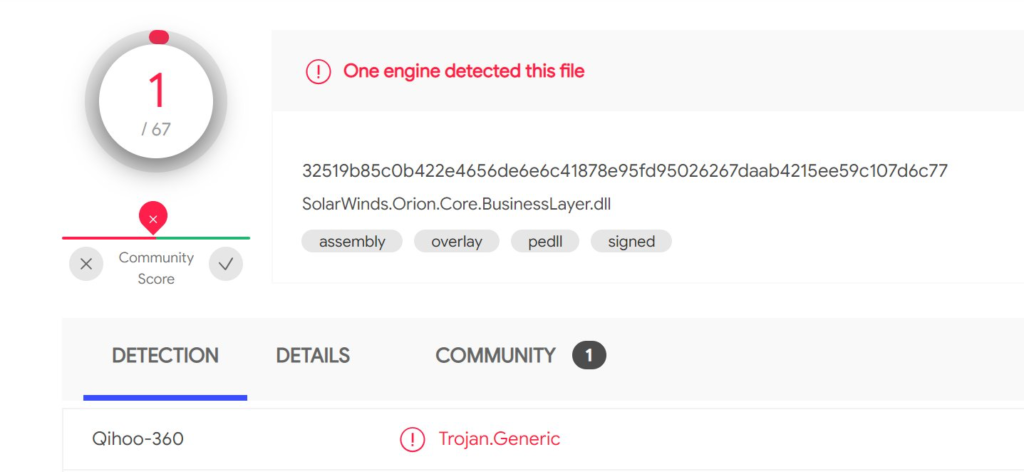

Le niveau est très élevé pour plusieurs raisons. La première est évidente, après analyse du code de la backdoor incluse dans les mises à jour, le code apparaît très propre et les pirates ont probablement accès aux méthodes de travail des équipes de développement de SolarWinds, car les modules ajoutés reprennent la nomenclature des développeurs. Vous pouvez apprendre davantage sur le code source de la backdoor en vous rendant sur le compte Twitter de Kyle Hanslovan @KyleHanslovan, chercheur en sécurité et directeur de « HuntressLabs », ce dernier fait une très bonne analyse.

La seconde raison est qu’une fois téléchargé et installé le malware présent dans le code (SUNBURST dans ce cas) mettait environs 15 jours à contacter les serveurs des attaquants. Ceci démontre deux choses, les attaquants sont sûrs que les programmes de sécurité tels que les EDR, XDR et antimalwares ne détecteront pas la backdoor pendant ce temps, mais aussi le très haut niveau d’évasion déployé ici, car 15 jours c’est bien plus qu’il n’en faut afin de passer les sandbox les plus évoluées.

Et maintenant ?

Une fois que tous les acteurs du marché de la sécurité informatique ont investigué et jugulé la menace, comment tirer les leçons de cette attaque ? Quels processus mettre en place ? Comment éviter un second « Solarigate » ? Répondre à cette question n’est pas évident, mais nous pouvons explorer quelques pistes de réflexion. Tout d’abord, il faut regarder la vérité en face : aucune mesure de sécurité standard ne vous protégera à 100 %. Mettre en place les solutions de firewall, sandbox, EDR, IDS, etc. S’avère insuffisant aujourd’hui. La solution doit venir d’une vision globale de sécurité informatique, par globale, il faut comprendre que la sécurité informatique doit être enseignée dans toutes les branches de l’IT. En commençant par les administrateurs système et finissant pare les développeurs. Par exemple, le chercheur en sécurité Vinoth Kumar avait alerté SolarWinds que les serveurs de mise à jour de l’entreprise étaient accessibles avec le mot de passe « solarwinds123 ». Malheureusement, ce n’est pas du tout un cas isolé.

Il faut prendre conscience, comme nous avons pris conscience que rouler sans ceinture de sécurité est dangereux, que ne pas respecter les préconisations de sécurité basiques comme la force des mots de passe conduit souvent (toujours ?) à ce genre de catastrophe. Communiquer sur les failles de sécurité et les compromissions uniquement en vers le monde des professionnels de l’informatique, c’est bien, mais clairement insuffisant.

Dans l’esprit de la grande majorité des utilisateurs de la route la sécurité est une part essentielle de la conduite automobile, est-ce le cas dans l’esprit de tous les utilisateurs de l’informatique ?

Qu’avait en tête l’administrateur système de SolarWinds le jour où il a créé le mot de passe « solarwinds123 » ?