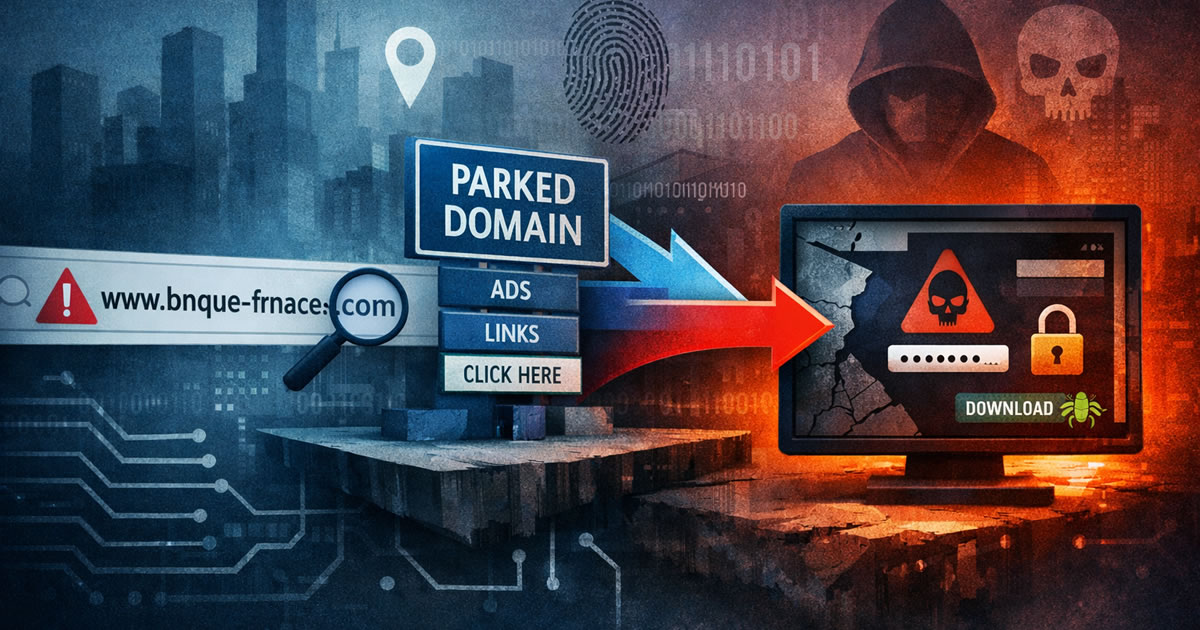

Il fut un temps où les domaines « parkés » n’étaient qu’une curiosité du Web. Des adresses expirées, inactives ou jamais exploitées, renvoyant vers des pages fades remplies de liens publicitaires. Aujourd’hui, cette image est largement dépassée. Les domaines parkés sont devenus des points d’entrée actifs dans des chaînes d’attaque bien rodées, exploitées par des acteurs malveillants qui ont compris la valeur stratégique de l’erreur humaine. Une faute de frappe, une URL incomplète, une habitude de navigation trop rapide : il n’en faut pas plus pour déclencher un mécanisme de redirection potentiellement dangereux.

« L’erreur de l’utilisateur n’est plus un accident : c’est un signal exploitable. »

Lorsqu’un internaute saisit une adresse incorrecte dans son navigateur, il ne tombe plus systématiquement sur une page d’attente inoffensive. Dans une majorité de cas observés aujourd’hui, cette requête aboutit à une redirection conditionnelle, décidée en temps réel. Le domaine parké agit comme un aiguillage : il collecte des informations sur la localisation, le type de terminal, le navigateur, parfois même sur le comportement de navigation, avant de choisir la destination la plus rentable ou la plus efficace. Cette destination peut être une page de phishing, un faux site de support technique, un portail d’extensions malveillantes ou un réseau publicitaire frauduleux.

Ce changement de nature est fondamental. Le parking de domaine n’est plus passif. Il s’inscrit désormais dans une logique de décision automatisée, où chaque visite est analysée et exploitée. Les techniques de fingerprinting, longtemps réservées au marketing agressif, sont désormais intégrées à ces infrastructures. Selon le profil détecté, un même domaine peut renvoyer vers des contenus totalement différents. Un visiteur depuis un poste professionnel ne verra pas la même chose qu’un utilisateur mobile, et une adresse IP localisée dans un pays donné pourra déclencher un scénario spécifique.

« Le navigateur est devenu un capteur. Le domaine parké, un filtre. »

Le typosquatting s’inscrit pleinement dans cette dynamique. En enregistrant des domaines très proches de sites légitimes — banques, administrations, plateformes professionnelles, outils SaaS — les attaquants capitalisent sur des erreurs prévisibles. Une lettre manquante, une inversion de caractères, un TLD différent : ces variations sont suffisantes pour capter un trafic involontaire mais qualifié. Dans le contexte professionnel, ces erreurs sont loin d’être rares. Elles surviennent dans l’urgence, lors d’un accès rapide à un extranet, à un webmail ou à une interface d’administration. Et contrairement à une campagne de phishing classique, il n’y a ici ni email suspect, ni pièce jointe, ni alerte de sécurité évidente.

Les conséquences peuvent être immédiates. Un site imitant une interface bancaire ou un portail de paiement peut récupérer des identifiants. Une fausse page de connexion à un outil collaboratif peut servir de point de départ à une compromission de compte. Dans certains cas, la redirection mène à des sites exploitant des vulnérabilités du navigateur ou incitant à l’installation de logiciels indésirables. Le tout se déroule sans interaction complexe, simplement parce qu’une URL a été mal saisie.

Ce qui rend ce phénomène particulièrement préoccupant, c’est son intégration dans une économie plus large. Les domaines parkés et typosquattés sont souvent gérés en masse, via des plateformes capables de superviser des milliers d’adresses. Ces plateformes s’appuient sur des réseaux publicitaires opaques, des scripts de redirection dynamiques et des mécanismes de rotation de contenus. L’objectif n’est pas seulement de piéger ponctuellement un utilisateur, mais d’optimiser en continu les taux de conversion frauduleuse. Chaque visite est une opportunité mesurée, analysée, monétisée.

« Le parking de domaine est devenu une infrastructure, pas un état transitoire. »

Les organisations ont parfois du mal à percevoir cette menace, car elle se situe à la frontière entre le DNS, le navigateur et la publicité en ligne. Elle échappe aux contrôles traditionnels centrés sur le réseau interne ou les endpoints. Un utilisateur peut être exposé depuis son poste professionnel sans qu’aucun système de détection ne déclenche d’alerte, simplement parce que la navigation semble « normale ». Le domaine n’est pas explicitement malveillant au moment de la requête, et la redirection peut changer d’une visite à l’autre, compliquant toute tentative de blocage statique.

Les administrations et les grandes entreprises ne sont pas épargnées. Les variations autour de domaines institutionnels ou gouvernementaux attirent un trafic sensible, souvent en quête d’informations ou de démarches officielles. Dans certains cas, ces domaines détournés servent de relais vers des réseaux publicitaires frauduleux, générant des revenus tout en exposant les visiteurs à des contenus douteux. La frontière entre fraude, malveillance et simple abus publicitaire devient alors floue, ce qui complique la réponse juridique et technique.

Face à cette évolution, certaines contre-mesures sont évoquées, mais elles restent souvent insuffisantes si elles sont prises isolément. Le durcissement du navigateur, le filtrage DNS, la surveillance des domaines proches de ceux de l’organisation, ou encore l’utilisation de résolveurs DNS intégrant des capacités de blocage sont des leviers pertinents. Mais ils doivent s’inscrire dans une approche globale. La question n’est plus seulement de protéger l’infrastructure interne, mais de réduire l’exposition des utilisateurs à des chaînes d’attaque qui commencent en dehors du périmètre classique.

Les changements récents dans certaines politiques publicitaires, visant à limiter la diffusion d’annonces sur des domaines parkés, vont dans le bon sens. Toutefois, ils ne suffisent pas à endiguer un phénomène qui s’est déjà structuré. Tant que des modèles économiques continueront de récompenser la captation de trafic par l’erreur, ces pratiques persisteront. Et tant que les navigateurs resteront des vecteurs silencieux de redirection, l’utilisateur demeurera la première surface d’attaque.

« Ce n’est plus l’accès qui est attaqué, c’est l’intention de navigation. »

Pour les équipes de sécurité, ce sujet invite à un changement de perspective. Il ne s’agit pas seulement de former les utilisateurs à « faire attention », mais de comprendre comment leurs comportements ordinaires sont instrumentalisés. Une faute de frappe n’est pas une faiblesse individuelle : c’est un point d’entrée systémique. La réponse doit donc être collective, combinant gouvernance, outils de protection, veille sur les domaines abusifs et compréhension des mécanismes publicitaires sous-jacents.

En définitive, les domaines parkés et le typosquatting illustrent une tendance plus large de la cybersécurité moderne : l’exploitation de la normalité. Les attaques les plus efficaces ne sont plus celles qui déclenchent des alertes, mais celles qui se fondent dans les usages quotidiens. Une URL mal saisie, un clic de trop, une redirection invisible : c’est dans ces interstices que se logent aujourd’hui certaines des menaces les plus insidieuses. Les ignorer serait une erreur. Les comprendre est devenu une nécessité.