Avant d’en analyser les limites, il convient de rappeler ce que recouvre concrètement la gestion de la surface d’attaque. L’Attack Surface Management désigne l’ensemble des pratiques et des outils visant à identifier, cartographier et surveiller les actifs numériques exposés ou potentiellement exposés sur Internet. Cela inclut notamment les domaines et sous-domaines, les adresses IP, les services applicatifs, les ressources cloud, les infrastructures tierces ou encore des environnements hérités, souvent en dehors des inventaires internes traditionnels.

L’objectif de l’ASM n’est pas la protection directe, mais la visibilité. Elle vise à rendre observable ce qui échappe aux périmètres connus, à suivre l’évolution de l’exposition dans le temps et à signaler des points susceptibles d’ouvrir des voies d’attaque. En ce sens, l’ASM se positionne en amont des dispositifs de sécurité classiques, comme une couche d’observation censée éclairer les décisions de réduction du risque.

C’est précisément cette promesse de visibilité étendue qui explique son adoption croissante, mais aussi l’ambiguïté persistante sur sa capacité réelle à améliorer la sécurité.

« Voir n’est pas décider. »

La gestion de la surface d’attaque s’est imposée comme une réponse presque mécanique à l’éclatement progressif des systèmes d’information. Cloud public, services SaaS, environnements éphémères, filiales, prestataires : la frontière du système d’information est devenue mouvante, parfois difficile à définir. Dans ce contexte, l’ASM donne l’impression de restaurer une forme de contrôle en révélant ce qui est exposé, y compris ce qui n’est plus maîtrisé en interne.

Pourtant, très rapidement, un décalage apparaît entre l’augmentation de la visibilité et la capacité réelle de l’organisation à transformer cette information en réduction effective du risque. Les tableaux de bord s’enrichissent, les découvertes s’accumulent, les changements sont suivis en continu. Mais la question centrale reste souvent sans réponse claire : en quoi l’organisation est-elle objectivement plus sûre qu’avant ?

Ce décalage n’est ni accidentel ni marginal. Il traduit une confusion persistante entre connaissance et maîtrise. L’ASM permet de voir plus large, mais voir ne suffit ni à décider, ni à agir.

« L’ASM met surtout en lumière ce que la gouvernance n’a jamais réellement structuré. »

L’erreur d’appréciation la plus fréquente consiste à considérer l’ASM comme un levier autonome de réduction du risque. Cette vision repose sur une hypothèse implicite fragile : l’idée que la découverte systématique d’actifs inconnus conduirait naturellement à leur traitement. Or cette transformation suppose des fondations organisationnelles solides, qui font souvent défaut.

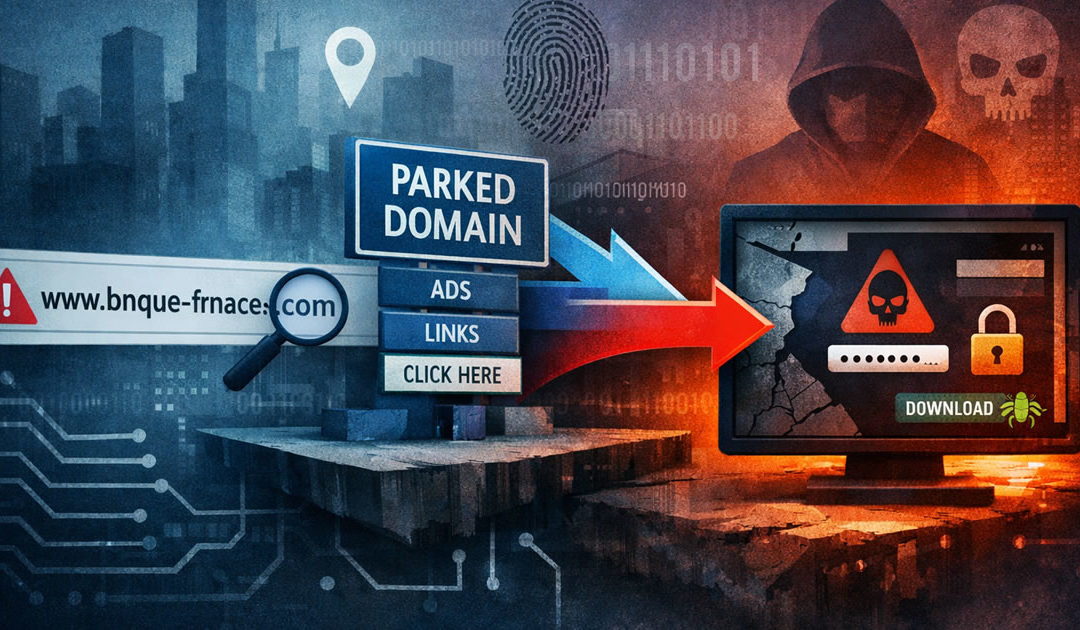

Découvrir un domaine exposé, une adresse IP active ou une ressource cloud accessible n’apporte aucune réponse opérationnelle tant que la propriété de cet actif n’est pas clairement établie. À qui appartient-il ? À quel usage correspond-il ? Est-il encore légitime ? Peut-il être modifié, restreint ou supprimé ? Ces questions relèvent moins de la sécurité que de la gouvernance du système d’information.

Dans de nombreuses organisations, cette gouvernance est incomplète ou implicite. Les responsabilités applicatives sont diffuses, les périmètres évoluent sans reprise formelle, les environnements temporaires deviennent durables par inertie. L’ASM ne crée pas ce désordre, mais elle le rend visible, parfois de manière brutale. Le malentendu apparaît lorsque l’outil est attendu comme une réponse à un déficit structurel qu’il ne peut, par nature, corriger.

À mesure que les découvertes s’enchaînent, le programme ASM glisse alors d’un rôle de réduction du risque vers un rôle de constat permanent. L’organisation sait davantage ce qu’elle expose, mais reste incapable d’agir plus vite ou plus efficacement.

« Quand la décision manque, l’alerte devient un simple signal administratif. »

Ce glissement a une conséquence directe sur la valeur perçue du programme ASM. Les actifs à risque ne disparaissent pas nécessairement plus vite. Ils restent identifiés, suivis, parfois commentés, mais leur traitement dépend de processus décisionnels externes à l’ASM elle-même. Tant que ces processus sont absents, flous ou trop lents, l’exposition persiste, indépendamment de la qualité de la détection.

Dans ce contexte, les indicateurs traditionnellement mis en avant — nombre d’actifs découverts, volume de changements détectés, étendue du périmètre couvert — entretiennent une illusion de pilotage. Ils décrivent une activité, pas une transformation. Ils montrent que l’organisation observe son exposition, non qu’elle la réduit.

C’est souvent à ce stade que la question du retour sur investissement devient problématique. Non parce que l’ASM serait inutile, mais parce que sa contribution réelle à la sécurité reste difficile à démontrer. Lorsqu’une direction interroge la valeur du programme, elle ne cherche pas à savoir combien d’actifs sont visibles, mais ce qui a concrètement changé : quelles portes se sont fermées, quelles dépendances ont été supprimées, quelles expositions ont disparu durablement.

Or ces réponses ne figurent que rarement dans les métriques ASM, non par oubli, mais parce qu’elles dépassent le périmètre de l’outil. Elles touchent à la capacité de l’organisation à décider, à arbitrer et à décommissionner.

Déplacer les métriques vers ces résultats concrets modifie profondément la lecture du programme. Le délai nécessaire pour identifier un propriétaire d’actif exposé devient un indicateur de maturité plus pertinent que le volume de découvertes. La rapidité avec laquelle un point d’accès non authentifié est supprimé ou restreint renseigne directement sur la réduction de la surface exploitable. Le temps écoulé entre la fin d’un projet et le décommissionnement effectif de ses ressources révèle la réalité du pilotage du cycle de vie.

Ces indicateurs ont un point commun : ils ne peuvent pas être produits par l’ASM seule. Ils engagent l’organisation dans son ensemble. Ils obligent à clarifier les responsabilités, à formaliser des décisions et à accepter que tout actif n’a pas vocation à perdurer.

Assumer cette orientation revient à repositionner l’ASM dans son rôle réel. Non comme une solution autonome de sécurité, mais comme un capteur avancé, utile uniquement s’il est relié à une gouvernance capable d’agir. Sans ce lien, l’ASM devient un miroir précis mais impuissant des fragilités organisationnelles.

Le débat sur le ROI est alors faussé. On cherche à démontrer la valeur d’un outil là où le problème réside dans l’absence de cadre décisionnel. Tant que cette confusion persiste, l’ASM restera évaluée sur sa capacité à voir large plutôt qu’à faire disparaître ce qui compte réellement.

La question centrale n’est donc pas de savoir si l’ASM est pertinente, mais dans quel rôle elle est placée. Instrument de cartographie, appui à la décision, ou substitut implicite à une gouvernance défaillante. Tant que ce positionnement n’est pas clarifié, la visibilité restera un confort intellectuel, rarement une réduction tangible du risque.