Le blog CSM

Ransomware : quand la cybersécurité devient aussi une épreuve psychologique

Lorsqu’un ransomware frappe, le silence s’installe. Les écrans s’éteignent, les fichiers deviennent inaccessibles, et une phrase s’affiche en...

Ransomwares : la fin du modèle économique ?

Le modèle économique des ransomwares montre des signes d’essoufflement. Selon les derniers chiffres de Chainalysis, seuls 23 % des entreprises...

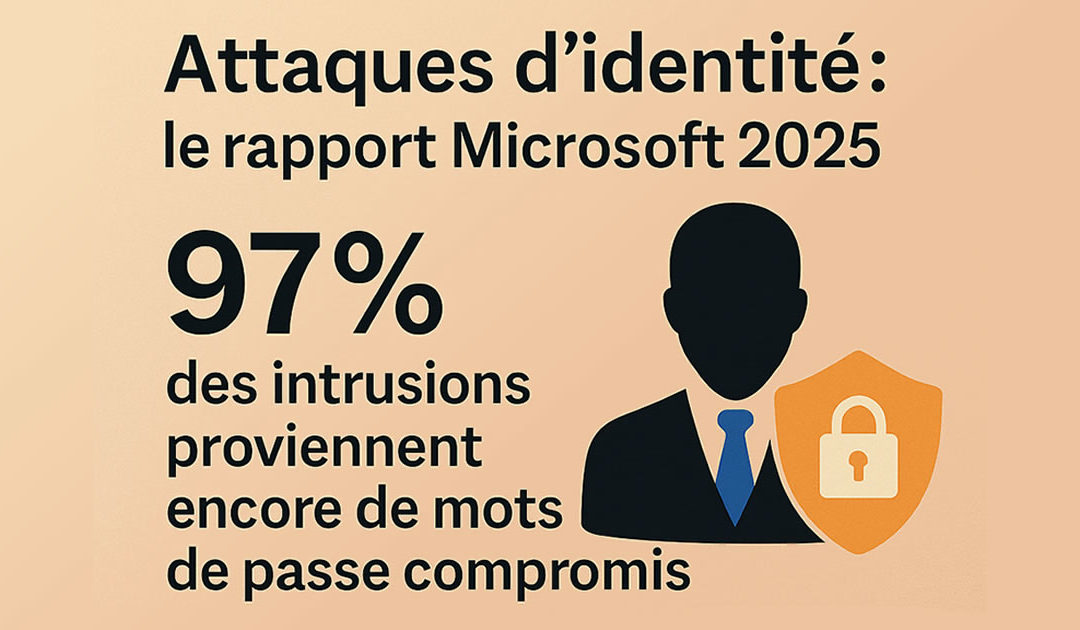

Attaques d’identité : le rapport Microsoft 2025 alerte sur une explosion des compromissions

L’identité numérique est devenue la clef de voûte de la cybersécurité moderne — et, paradoxalement, sa faille la plus exposée. Dans son rapport...

IA générative : l’ANSSI encadre son intégration dans les systèmes d’information

L’intelligence artificielle générative est entrée dans les organisations avec une vitesse que personne n’avait anticipée. En quelques mois, des...

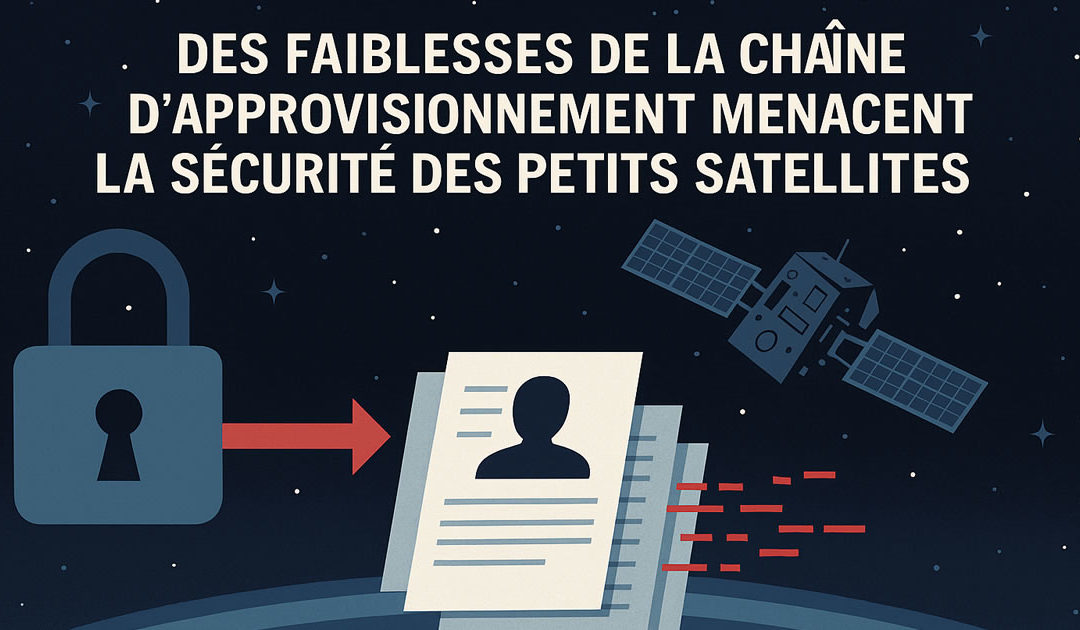

SpyChain : quand la chaîne d’approvisionnement menace la sécurité des petits satellites

L’essor des petits satellites a bouleversé l’économie du spatial. Jadis réservée aux États et à quelques consortiums industriels, l’orbite basse est...

IA générative : un nouveau risque de fuite de données pour les entreprises

L’essor fulgurant de l’intelligence artificielle générative transforme les pratiques professionnelles, mais il bouleverse aussi les équilibres de...

Mots de passe : un maillon toujours faible dans la chaîne de cybersécurité

Le mot de passe, censé être le premier rempart contre les intrusions numériques, reste paradoxalement l’une des failles les plus exploitées. Année...

TPE-PME 2025 : la cybersécurité entre progrès et vulnérabilité persistante

Le paysage numérique des petites entreprises françaises change, lentement mais sûrement. Selon le baromètre 2025 de la maturité cyber des TPE et...