Le blog CSM

Cloud, on-premise, hybride : la fin d’un faux dilemme architectural ?

« Le débat sur le stockage des données est souvent présenté comme un choix binaire, alors qu’il révèle surtout une transformation silencieuse des...

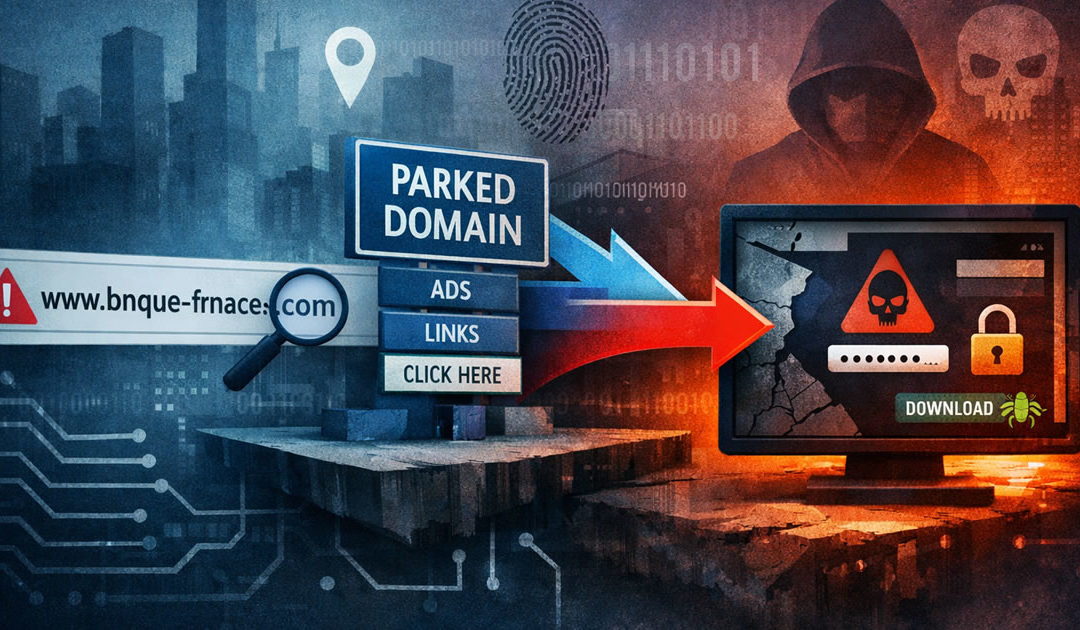

Domaines parkés et typosquatting : quand une simple erreur d’URL devient une chaîne d’attaque

Il fut un temps où les domaines « parkés » n’étaient qu’une curiosité du Web. Des adresses expirées, inactives ou jamais exploitées, renvoyant vers...

Du vol à l’exploitation : comment les fuites françaises sont indexées dans des moteurs criminels

Les fuites de données ne sont plus de simples incidents isolés qui disparaissent après un communiqué de presse et un patch appliqué dans l’urgence....

Quand l’IA change de camp : WormGPT, KawaiiGPT et la banalisation des capacités cyber offensives

L’année 2025 marque un tournant discret mais profond dans l’évolution des menaces cyber. L’intelligence artificielle, longtemps présentée comme un...

Dark Web : un espace de veille et de renseignement méconnu des organisations

Le dark web est souvent présenté comme une zone obscure, presque mythifiée, où se concentreraient toutes les activités criminelles du numérique....

Sécurité Web : ce que change vraiment le nouveau « OWASP Top 10 2025 »

Depuis sa création au début des années 2000, le projet OWASP (Open Web Application Security Project) publie régulièrement un classement des dix...

Quand Cloudflare tousse, Internet prend froid : un rappel brutal des risques liés à la centralisation du numérique

L’incident Cloudflare de la semaine dernière n’a duré que quelques heures, mais il a suffi à rappeler quelque chose que l’on préfère souvent oublier...

DNS4EU : un DNS souverain pour renforcer la cybersécurité et la résilience européenne

L’infrastructure d’Internet repose sur des mécanismes silencieux que la plupart des utilisateurs n’aperçoivent jamais. Parmi eux, le système DNS...